Microsoft går nå kraftig ut og advarer mot Zerologon, et hull som aktivt misbrukes av hackere i skrivende stund, og som administratorer verden over må sørge for å sikre seg mot i miljøer som bruker Netlogon.

Microsoft overvåker nettet og roper varsku mot 10 av 10 sårbarhet

Microsoft rettet feilen som var merket som 10 av 10 på alvorlighetsstigen.

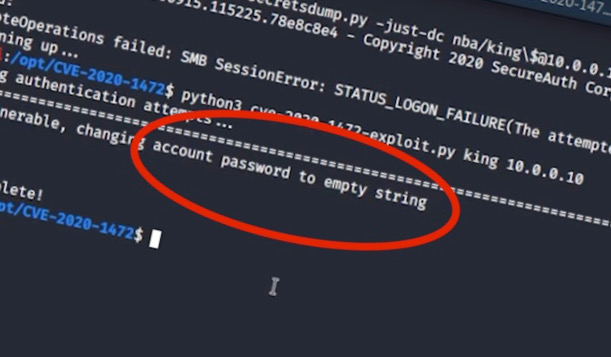

Feilen omtales som “CVE-2020-1472 | Netlogon Elevation of Privilege Vulnerability“.

Selskapet sier at Microsoft 365-kunder kan referere til angrepsanalysen i Microsoft Defender Security Center, som ifølge Microsoft “inneholder tekniske detaljer, løsninger og måter å gjenkjenne problemet på, designet for å gi SecOps måter å avsløre og minske angrepsmulighetene”.

Annonse

“Misbruk av Zerologon”:

Slik beskriver Microsoft det svært kritiske hullet

“En forhøyelse av privilegier kan oppstå når en angriper oppretter en sårbar Netlogon “sikker kanalforbindelse” til en domenekontroller ved hjelp av Netlogon Remote Protocol. En angriper som vellykket utnytter sårbarheten, kan kjøre et spesielt utformet program på en enhet i nettverket.

For å utnytte sårbarheten, vil en uautorisert angriper være pålagt å bruke MS-NRPC for å koble til en domenekontroller for å få tilgang til domeneadministratoren”, heter det i dokumentet fra august, og videre at:

“Microsoft adresserer sårbarheten i en faset todelt utrulling. Disse oppdateringene løser sårbarheten ved å endre hvordan Netlogon håndterer bruken av sikre Netlogon-kanaler.”

Microsoft refererer også til en kommende annenfase oppdateringspakke i første halvdel 2021.

Slik kan Zerologon oppdages:

Kilde:

Bleeping Computer

Annonse