WikiLeaks slapp i går brukerdokumentasjonen til CIAs “Pandemic”-program – som er en trojaner som installerer seg på filtjenere i et nettverk og infiserer de tilkoblede maskinene.

Lar CIA følge med på alt

De sier ingenting om hvordan spionvaren kan installeres, men antakelig gjøres dette via en phishing-epost eller via tilgang til det lokale nettverket av en operatør.

Når programmet først har installert seg på filtjeneren i et nettverk, begynner den å servere modifiserte programmer til alle brukerne på nettverket.

Disse har fått med seg en trojaner, som gjør det mulig for CIA å følge med på alt som skjer på maskinen.

Annonse

Vanskelig å opppdage

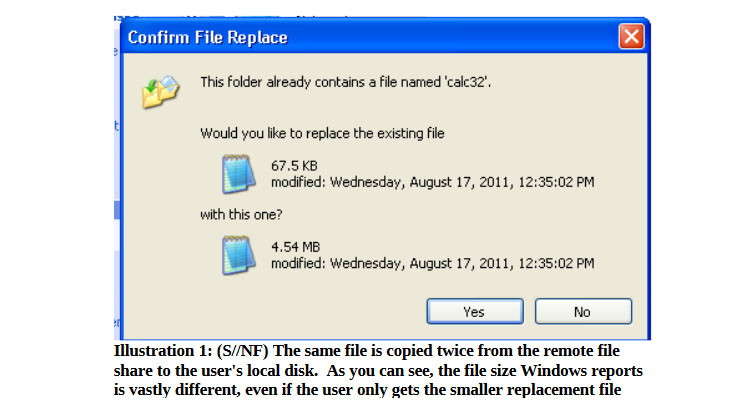

Selve filene på den infiserte filtjeneren forblir derimot som normalt, “Pandemic” infiserer bare filene når de blir kopiert over til en klient, som kan gjøre spionvaren vanskeligere å oppdage.

I tillegg er det mulig å sette en nedtellingsklokke på programvaren, som gjør at den avinstallerer seg etter en bestemt tid – som vil si at målene kanskje ikke vil oppdage at de er hacket i det hele tatt.

Ikke WannaCry-potensiale

I motsetning til NSA-hackerne the Shadow Brokers, som slapp selve programvaren som senere ble brukt i Internett-ormen WannaCry, slipper ikke WikiLeaks noen konkret kode til programvaren de beskriver – de slipper bare brukerguider og dokumentasjon som viser at et slikt program faktisk eksisterer.

Skadevare-eksperten Jake Williams sier til Ars Technica at siden “Pandemic” blir installert som en “minifilter” enhetsdriver, må den ha følge av et gyldig digitalt sertifikat, som kan være kjøpt eller stjålet av operatøren. Dette gjør antakelig at verktøyet ikke er i utstrakt bruk, sier Williams til Ars.

Utviklet for veldig konkrete scenarier

– Denne koden ser ut som om den var utviklet for en veldig konkret bruk, sier han videre. – Mange større organisasjoner bruker ikke Windows som filtjener, men bruker spesialbygde lagringsenheter (NAS) i stedet. Hvis jeg skulle gjette, ville jeg si at dette er designet for å hacke en relativt liten organisasjon.

Williams jobbet i National Security Agency sitt Tailored Access Operations-gruppe frem til 2013, og sa at dokumentasjonen også mangler enkelte dokumenter som en operatør vil trenge for å installere programmet.

– Hvis du ga meg dette verktøyet, har jeg ikke nok informasjon for å få det til å kjøre, sier han. Det er mer dokumentasjon enn dette, og gudene vet hvorfor denne ikke ble sluppet.

Mistet kontroll over hacker-arsenalet

Vault 7-dokumentene til WikiLeaks er pinlige for CIA og deres evne til å holde hemmelige verktøy hemmelig, og har i følge WikiLeaks ført til at de “har mistet kontroll over majoriteten av hacker-arsenalet sitt.”

Det er derimot ingen konkret kode som er sluppet i forbindelse med dokumentene, og dette gjør dette slippet langt mindre farlig enn The Shadow Brokers NSA-slipp tidligere i år, som inkluderte både kode og instrukser som lot hvem som helst bruke den til å angripe datamaskiner over hele verden.

Du kan lese (nesten) hele dokumentasjonen for “Pandemic” hos WikiLeaks.

Kilder

WikiLeaks

Ars Technica

Annonse